Сендвіч-атаки здебільшого спрямовані на користувачів децентралізованих бірж. Наш посібник на прикладі пояснює, що це за вид атак і яка роль у них відведена ботам та іншим інструментам. Крім того, ми розповімо про найкращі стратегії запобігання сендвіч-атакам

Сендвіч-атаки є новинкою в криптопросторі й поки що не набули широкої популярності. Однак про них ще 2018 року попереджав співзасновник Ethereum Віталік Бутерін, адже атаки такого типу можуть спричинити доволі проблемні ситуації в секторі децентралізованих фінансів (DeFi).

Концепція сендвіч-атак

Коли справа доходить до безлічі напрямків кіберзагроз, дуже важливо розуміти основну концепцію атаки та її можливі наслідки. Метафора з сендвічем обрана не просто так. Тактика трейдера будується на двосторонньому використанні інформації про чужий ордер на купівлю криптовалюти. За допомогою спеціальних ботів зловмисник відстежує заявки в пулі непідтверджених транзакцій блокчейна.

Коли бот знаходить великий ордер, який неминуче призведе до зростання ціни активу, він заздалегідь купує цей актив за нижчим курсом, проштовхуючи свою транзакцію шляхом підвищеної комісії, а після виконання ордера і зростання ціни, продає його з прибутком. Процес автоматизований і відбувається за лічені секунди.

Нещодавно, завдяки тактиці атаки типу “сендвіч”, анонімний трейдер, якому належить Ethereum-гаманець з адресою jaredfromsubway.eth, всього за добу заробив понад $4 млн і одноосібно потрапив у лідери за розміром комісій мережі, потіснивши найбільші криптосервіси.

Щоб краще зрозуміти як це сталося, давайте спочатку проаналізуємо методи роботи автоматичних маркет-мейкерів (AMM) на прикладі.

Приклад Сміта-Девіса

Скажімо, якийсь містер Сміт намагається обміняти одну криптовалюту на іншу, але помітної ліквідності в пулі немає. У його випадку виконання ордеру може зайняти деякий час. Сміт може покластися на AMM, який з’єднує його з пулом ліквідності для обраної ним пари. Еквівалентна ціна для торгівлі або конвертації залежить від того, як АММ оцінює співвідношення задіяних активів й доступної ліквідності.

Під час сендвіч-атаки зловмисник (скажімо, Девіс) стежитиме за Смітом і спробує випередити його угоду, щоб отримати прибуток. Ось як це відбуватиметься:

Девіс розмістить дві угоди: одну до й одну після угоди Сміта (звідси й назва сендвіч-атаки).

Як працюють сендвіч-атаки. Фото: medium.com

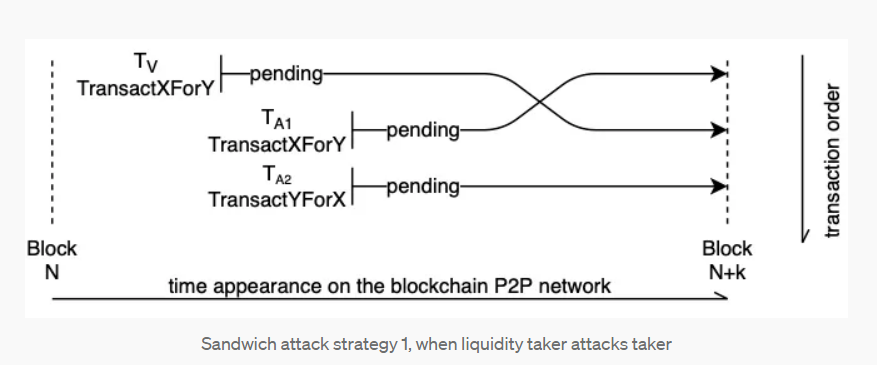

Згідно із зображенням вище, ордер Девіса (TA1) має випередити ордер Сміта (Tv). У першій угоді Девіс купить значну кількість криптовалюти, яку Сміт планує обміняти або купити зі свопом.

Такий крок підштовхне ціну криптовалюти вгору (через підвищений тиск з боку покупців), і AMM обробить транзакцію Сміта за вищою ціною — через раптову зміну співвідношення активів у пулі. Тобто, Сміт отримає менше токенів, ніж передбачалося. Зверніть увагу, що Девіс уже купив актив за нижчою вартістю, чим штучно підвищив ціну.

Після цього Девіс створює транзакцію TA2, тільки цього разу для продажу активів, які він щойно купив. Оскільки ціна активу зросла через ордер Девіса на купівлю і своп або угоду Сміта, продаж активу принесе деякий прибуток. Отже, Девіс отримує прибуток коштом Сміта.

Приклад Сміта-Девіса з реальними активами

Розберемо приклад Сміта-Девіса з реальними активами. Скажімо, Сміт хоче обміняти 200 000 DAI на 100 ETH на DEX, використовуючи AMM і пул ETH-DAI. Сміт створює запит на транзакцію, який переміщується в загальнодоступний мемпул — сховище транзакцій, що очікують. Девіс, перевіряючи мемпул за допомогою ботів на предмет можливих цілей для просування, помічає велику угоду Сміта, і процес починається.

Девіс негайно розміщує ордер на купівлю ETH, 100 ETH за 200 000 DAI (2 000 DAI за 1 ETH), такий самий, як у Сміта. При цьому він пропонує вищу плату за газ, щоб випередити транзакцію Сміта.

Крок Девіса накрутить ціну ETH, скажімо, до 2 100 DAI за 1 ETH. Отже, тепер, коли ціна на ETH роздута через раптовий тиск покупців, Сміт отримує тільки 95 ETH, а не 100 (приблизно). Однак ордер на купівлю Сміта знову підвищить ціни на ETH, що зіграє на руку Девісу.

Щойно збиткову транзакцію Сміта завершено, Девіс розміщує ордер на продаж (зворотна транзакція), щоб позбутися всіх 100 ETH, які щойно він купив, уже за завищеною ціною 2 100 DAI за ETH або навіть вище. Таким чином, він отримує значний прибуток у розмірі 100 DAI з 1 ETH.

Терміни DeFi для кращого розуміння сендвіч-атак

У секторі DeFi в центрі сендвіч-атак перебувають децентралізовані біржі (DEX). Трейдери використовують різні їхні аспекти, зокрема коефіцієнти прослизання, пули ліквідності, коди смарт-контрактів і багато іншого, щоб ініціювати випереджальну атаку. Кожна згадана термінологія або концепція відіграє роль у сендвіч-атаці:

- Смарт-контракти: фрагменти коду, які діють як самоздійснювані контракти. Вони мають правозастосовну силу залежно від умов і досить популярні в DeFi.

- Децентралізовані біржі (DEX): біржі на основі смарт-контрактів, які підтримують однорангові угоди й прямі транзакції без необхідності в централізованих посередниках.

- Пули ліквідності: це сукупність криптовалютних токенів, заблокованих у смарт-контракті. Пули ліквідності використовуються для забезпечення децентралізованої торгівлі, кредитування, тощо. А визначенням ціноутворення і рухами в пулах ліквідності керують автоматичні маркет-мейкери (AMM).

- Прослизання (англ. slippage): різниця в ціні між очікуваною і фактичною угодою. Низька ринкова ліквідність може призвести до вищих показників прослизання.

- Випередження: у DeFi випередження — це як отримання етичної переваги в торгівлі. Під час сендвіч-атак зловмисники використовують цей метод, отримуючи інформацію про відкладені заявки, щоб маніпулювати транзакційними ордерами й отримувати прибуток у проміжний період.

ЧИТАЙТЕ ТАКОЖ: Що таке майнінг ліквідності: Посібник для початківців з DeFi 2023

Роль ботів у сендвіч-атаках

Сендвіч-атаки є однією з тактик у рамках ширшого явища, відомого як максимально видобувна вартість (Maximal Extractable Value, MEV). MEV — це техніка маніпулювання послідовністю транзакцій у блокчейні з метою отримання прибутку, наприклад, через арбітраж або випередження чужих угод.

Творці блоків у мережі Ethereum отримують прибуток від MEV, оскільки саме вони визначають порядок транзакцій й після передають його валідаторам. Звичайні користувачі не мають можливості впливати на свої транзакції, а в гаманцях або додатках відсутні інструменти для використання MEV у своїх інтересах.

Блокчейну Ethereum потрібно близько 12 секунд для валідації одного блоку з транзакціями. Ботам достатньо цього часу, щоб просканувати кожну з непідтверджених транзакцій у блоці й випередити момент закриття чужої угоди. Процес, коли бот виставляє свою транзакцію перед чужою (що призводить до зростання ціни активу), називається фронтранінгом, а перестановка транзакції із заявкою на продаж активу за вищою ціною —бекранінгом. Сендвіч-атака виникає в результаті комбінації обох процесів.

Сендвіч-атаки на мемкоїни. Приклад PEPE

Одна з найпривабливіших мішеней для сендвіч-атак — угоди з низьколіквідними активами. PEPE, токен, названий на честь відомого мема з жабеням Пепе, теж став такою мішенню. Станом на середину квітня 2023 року PEPE був буквально розсадником сендвіч-атак і MEV-ботів.

При цьому мережа токенів PEPE від самого початку не була сповнена ліквідності. Люди майже не знали про монету. Однак усе змінилося, коли з’явився наведений нижче твіт, у якому згадується, що вартість пакета PEPE у гаманці dimethyltryptamine.eth зросла з $250 до $1,5 млн.

Here is how dimethyltryptamine.eth turned $250 to $1.5M with @pepecoineth 🚀

This degen bought 5,907,319,038,162 $PEPE 🐸on 14/04 with $250 (0.15 $ETH).

Today his $PEPE bag is worth 1,500,00 $USDT or 780 #Ethereum😱

Sauce: https://t.co/bXMdHHveWo pic.twitter.com/q0vCfKjiMf

— Roloo38 (@roloo38) April 19, 2023

Власник адреси мало що зробив для такого результату. Він просто обміняв 5,9 трильйона токенів PEPE на 0,125 ETH. Оскільки мемкоїни рухомі ажіотажем, збільшення попиту до токенів PEPE збільшило вартість пакета. Але були й інші чинники.

У той час як ціна PEPE зростала, інша адреса — jaredfromsubway.eth (ми писали про неї вище) — використовувала MEV-ботів для випереджальних транзакцій на купівлю PEPE. І, як і у випадку з будь-яким іншим об’єктом сендвіч-атаки, безперервні перегони на випередження продовжували підвищувати ціни на актив.

У пошуку швидкого прибутку тисячі інших трейдерів стали скуповувати PEPE, а паралельно почали запускатися аналогічні токени, названі на честь відомих мемів — CHAD, WOJAK та інші. Через низьку ліквідність активів будь-який великий ордер на купівлю штовхав їхні ціни вгору, і саме за такими заявками і полюють боти трейдерів, які заробляють на сендвіч-атаках.

За даними EigenPhi, PEPE і WOJAK стали найпопулярнішими активами в мережі Ethereum (після стейблкоїнів USDC і USDT), з обсягом транзакцій понад $250 млн і $120 млн відповідно. Завдяки зростанню ціни в тисячі разів, PEPE привернув увагу безлічі трейдерів. Боти полювали за великими заявками на купівлю, штовхаючи ціни токенів вгору. Власник гаманця jaredfromsubway.eth заробив за допомогою сендвіч-атак близько $1,6 млн на угодах з PEPE і понад $2,8 млн на угодах з WOJAK.

ДЕТАЛЬНІШЕ: Токен PEPE перетворив $250 на мільйон за 4 дні: що не так з цією інвестицією?

Однак реалізація такої стратегії вимагає значних витрат для “проштовхування” транзакцій. jaredfromsubway.eth витратив близько $1,3 млн на комісії за добу, що становить приблизно 1,8% від загального обсягу комісій мережі Ethereum за той період. Загалом, за два місяці jaredfromsubway.eth витратив десь $7 млн на комісії для виконання понад 180 тисяч транзакцій, прагнучи випередити угоди інших користувачів і отримати прибуток.

Які методи використовують зловмисники?

У більшості випадків зловмисник знаходить велику транзакцію і просто копіює її з вищою комісією за газ. У сфері, де майнери хочуть отримати більше винагороди, пропустивши спочатку транзакції з великою кількістю газу, “затиснуті” транзакції, можуть спричинити збитки. Зловмисник зрештою купує активи за низькою ціною і продає їх же за вищою ціною.

Ось як сендвіч-трейдери створюють несподіваний курс прослизання й найгірший з можливих обмінних курсів для жертв, які нічого не підозрюють:

- Створюють кілька транзакцій із вищою комісією за газ, аналогічні транзакціям жертв.

- Використовують ботів для відстеження мемпула.

- Використовують комбінацію ринкових і лімітних ордерів, щоб створити несподівану швидкість прослизання.

- Іноді навіть вдаються до експрес-кредитів, позичаючи кошти для підтримки пулу ліквідності та маніпулювання угодами.

Як ми бачимо, трейдер-жертва нічого не може зробити, щоб перешкодити зусиллям зловмисників. Але все ж є кілька способів уникнути сендвіч-атак.

Як уникнути сендвіч-атаки

Тактика сендвіч-атак вважається неетичною, але вона не заборонена. Відсутність центрального органу нагляду у сфері DeFi сприяє діяльності MEV-трейдерів. Більшість їхніх угод здійснюються на децентралізованих біржах, таких як Uniswap. Як і у випадку з власником гаманця jaredfromsubway.eth, криптотрейдери в сегменті MEV отримують мільйони доларів доходу в криптоактивах, аналогічно гравцям на ринку високочастотного традиційного трейдингу.

Ось кілька порад, які допоможуть уникнути сендвіч-атак:

- Трейдер має уникати здійснення великих угод у години пік, особливо за високої волатильності ринку.

- Трейдери повинні постійно використовувати інструменти виявлення і захисту від прослизання.

- Зверніть увагу, що навіть якщо транзакції не відбуваються через захист від прослизання, що забезпечує безпеку трейдерів, збори за газ або транзакційні витрати все одно мають бути сплачені.

- Трейдери повинні перевіряти кожну частину транзакції, включно з комісією за газ, обмінними курсами та сумою до здійснення угоди.

- Трейдери ніколи не повинні використовувати незахищені мережі під час взаємодії з пулом ліквідності.

Деякі DeFi-платформи вже активно інтегрують стратегії запобігання випередженню, як-от транзакції флеш-ботів, щоб безпосередньо пов’язувати трейдерів із довіреними валідаторами для проведення транзакцій. Пули ліквідності вивчають нові рішення для блокування MEV, перешкоджаючи концепції відправлення та перевірки транзакції, підтвердженої вищою комісією за газ.

Певні пули ліквідності пропонують “поділ ордерів” як стандартну стратегію пом’якшення наслідків, позбавляючи сенсу проведення сендвіч-атаки з високою вартістю.

Висновки

Алгоритми ціноутворення, що постійно балансують (люб’язно надані смарт-контрактами), несподівана швидкість прослизання на DEX і прозорість транзакцій, які знаходяться в очікуванні, — все це сприяє поширенню сендвіч-атак.

Для автоматизованих маркет-мейкерів (AMM) вкрай важливо розробити контрзаходи, здатні захистити користувачів. Наприклад, платформа 1inch представила новий тип ордерів, “транзакції флеш-ботів”, які не видно в мемпулі, оскільки вони ніколи не транслюються в нього. Замість цього 1inch забезпечує пряме з’єднання з надійними майнерами, щоб зробити транзакції видимими після їхнього схвалення.

До сьогоднішнього дня для користувачів це був єдиний спосіб захистити себе від сендвіч-атак. Однак залишається неясним, чи будуть інші AMM встановлювати партнерські відносини з майнерами, щоб включати транзакції в блокчейн, не транслюючи їх у мемпул. Інші рішення можуть бути знайдені в майбутньому, хоча це, ймовірно, займе деякий час.

Більше дізнатися про криптовалюти вам допоможуть наші матеріали:

- Як блокчейн модернізує систему охорони здоров’я: приклади використання технології

- Криптокрани: Як заробити криптовалюту, виконуючи прості завдання

- 10 найкращих сайтів хмарного майнінгу зі щоденними виплатами у 2023 році

Telegram

Telegram

Viber

Viber